基于处理器安全漏洞、使用预测执行代码攻击的核心很快分裂成熔断(Meltdown)、幽灵两(Spectre)部分,具体分为三个变种(CVE-2017-5753、5715,以CVE-2017-5754),但最危险的地方在于他们的攻击可以是在内存层面的,因为对于隐私的危险系数难以估量,而且更关键的是,这次处理器漏洞所覆盖的设备实在是太广,除非完全重新设计芯片,或是安装更新补丁,否者是很难完全保证金身的。

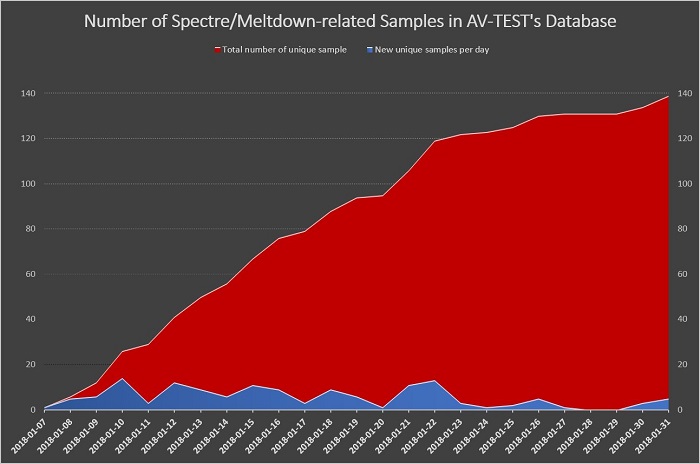

而根据Zdnet.com的报道,德国知名的安全服务商AV-Test发现自从1月份处理器漏洞被公布后,已经累计识别出139项样本恶意软件,而在1月17日的时候,识别到的样本数量是77项,1周后的1月23日识别到的数量是119项,所以速度还是很快的。这些恶意软件所使用的病原体都是前文所述的三项变体,同时AV-Test还将所识别出的部分样本经过SHA-256加密后的Hash值。这是非常不容乐观的信号,因为这意味着已经有很多攻击者、信息爱好者在尝试利用漏洞制作攻击工具,如果他们制作成功(很大程度上需要和厂商做博弈),甚至交易这些工具的话,将会对我们所依赖的互联网安全造成非常严重的攻击

这还真不是危言耸听,因为就在上周AV-Test就告知安全技术媒体SecurityWeek,最近已经有发现使用基于浏览器的JavaScript攻击的验证模型出现(Proof-of-Concept),而这些都是攻击者在尝试摸索攻击模式的证据,因为就算你制作工具出来,要传播的话,使用浏览器内嵌在攻击数量和隐蔽性方面都很高效。