火绒安全团队发出警报,病毒团伙利用Adobe Flash漏洞传播挖矿病毒。病毒团伙将挖矿程序植入到游戏下载站”52pk”中(www.52pk.com),当用户访问该网站,带毒页面展示后,无需任何操作,挖矿程序便会立即运行,利用用户电脑”挖矿”(门罗币)。特别的是,该病毒使用的”免杀”技术相比以往的简单篡改文件哈希有较大改进,已经有了国外混淆器免杀技术的雏形,在一定程度上提升了安全软件对其查杀的门槛。

通过我们对该样本的分析,我们发现虽然样本来源为国内,但是其所使用的混淆技术已经具备一些简单的混淆器特征,如:使用无效参数调用系统API、利用系统API影响原始镜像加载流程等。用于解密原始镜像数据的代码数据被存放在资源”YBNHVXA”中,病毒没有使用资源相关的API读取数据而是直接通过硬地址进行数据读取。资源数据

在主要病毒逻辑代码中被插入了大量的无效函数调用,参数全部都为0。如果虚拟机引擎未对这些API进行模拟,则会无法解密出原始镜像数据。虽然该病毒所使用的混淆手法极为简单,但也已经具备了混淆器对抗虚拟机引擎的一些技术特点,可能将来国内病毒与安全软件的对抗方式也会以混淆器为主。

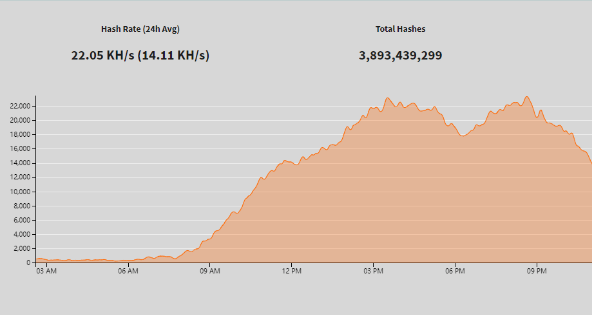

门罗币:

门罗币(Monero,代号XMR)是一个创建于2014年4月开源加密货币,它着重于隐私、分权和可扩展性。与自比特币衍生的许多加密货币不同,Monero基于CryptoNote协议,并在区块链模糊化方面有显著的算法差异。